哥伦比亚西北部妊娠期疟疾、胎盘疟疾和先天性疟疾的前瞻性研究| 疟疾杂志

Moya-Alvarez V、Abellana R、Cot M。妊娠相关疟疾和婴儿疟疾:一个老问题和当前后果。 马拉尔 J.2014;13:271。 文章 考研 考研中心 谷歌学术 阿尔文·AM、马尔多纳多·雷明顿·YAJS、克莱因。 乔。 原生动物和蠕虫感染。 见:Remington Jack S、Klein Jerome O、Nizet Victor、Maldonado Yvonne、Wilson Christopher B,编辑。 胎儿和新生儿的传染病。 第四版。 费城:WB桑德斯;

马里乌波尔居民抱怨移民入侵——米罗诺夫

马里乌波尔的居民收到了关于移民涌入他们的城市并按照他们自己的规则生活的投诉。 国家杜马代表、“公平俄罗斯 – 爱国者 – 追求真理”(SRZP)派别谢尔盖·米罗诺夫(Sergei Mironov)的负责人表示了这一点。 正如该党新闻部门告诉Lenta.ru的那样,在俄罗斯控制下的其他定居点也出现了类似的情况。 米罗诺夫回忆说,几个世纪以来,马里乌波尔一直由不同民族的代表组成,包括俄罗斯人、希腊人、乌克兰人、亚美尼亚人、犹太人和意大利人。 据他介绍,这赋予了该地区独特的特色。 “然后,几个月之内,这座城市就挤满了来自中亚的游客,他们按照自己的法律和秩序生活。 很难想出比乌克兰纳粹宣传更好的礼物了。”该派系领导人说道。 米罗诺夫将移民涌入的责任归咎于俄罗斯建设部。 他指责该市的开发商复制他们最喜欢的“商业模式”,这种模式是基于对外来工人的剥削。 正如这位政治家所解释的那样,作为该计划的一部分,游客将被安置在已建成的房屋中的不可出售的公寓中,作为劳动力的报酬。 这位议员强调说:“向建设部和该部门控制的‘统一客户’公司提出问题,这些公司纵容了此类暴行的发生。” 米罗诺夫认为,总检察长办公室应该检查向抵达马里乌波尔的移民分配住房的合法性。 他保证SRZP将准备相关请求。 之前 EA日报 报道称,叶卡捷琳堡的一名居民 丹尼尔·塔拉波夫 杀死了一名虐待其女儿的非法移民,然后向警方自首。 为了避免入狱,他计划在乌克兰的俄罗斯特别行动区做志愿者。 1714023946

雪已融化,花已绽放,管弦乐队已准备好乐器; 帕克罗亚庄园春季花卉节将于本周末拉开帷幕

随着春天的回归,该地区最大的郁金香和春季花卉节将在连续多年被公认为立陶宛最受欢迎的旅游目的地的Pakroja庄园拉开帷幕。 15公顷的土地上将绽放500万朵五彩花朵。 本周末,庄园不仅将以色彩缤纷的郁金香地毯迎接游客,还将在花海中带来现场管弦乐演奏。 内容将在广告后继续。 “这个节日的开始取决于大自然的突发奇想,每年都给我们带来惊喜。今年郁金香在母亲节前不久盛开真是太好了。我们希望数以百万计的美丽花朵将成为世界上最大、最美丽的花朵。”美丽的花束,充满爱心的丈夫和感恩的孩子将能够在节日里送给每位母亲。”Pakroja 庄园团队说道。 预计今年在波罗的海地区最大的郁金香节上,将有可能看到超过250种不同品种的花朵。 现场音乐、舞者、演员表演和各种教育节目也将带来春天的欢乐。 “今年,成千上万的八哥也在庄园里营造出一种特殊的氛围,它们围绕着数百个为支持乌克兰而制作的彩色鸟笼。我们将邀请所有想要购买未售出鸟笼的人,每一欧元都将是曾经向乌克兰发送无人机,”庄园团队说道。 有关如何为 Pakroya Manor 和“Strong Together”组织的乌克兰“自由鸟”支持活动做出贡献的更多信息,请访问网站 www.brivibasputni.lv。 内容将在广告后继续。 节日每天都会持续,直到数百万朵春天的花朵绽放。 “就像节日的开始日期一样,它的持续时间也完全取决于大自然及其突发奇想。因此,我们邀请所有想要看到真正的色彩爆发和自然奇迹的人,不要将我们的旅行推迟很长时间时间到了。”帕克罗亚庄园的花匠们说道。 节日期间,主办方还将邀请您了解贵族生活的古老传统:男爵夫人将介绍庄园城堡及其历史和秘密,扎尔多克斯庄园将揭示啤酒酿造的历史传统,令人惊叹的故事将在立陶宛唯一正宗的地窖中讲述,工匠们将介绍他们古老工艺的精妙之处,并让客人亲自尝试。 1714023874 2024-04-25 05:04:28 #雪已融化花已绽放管弦乐队已准备好乐器 #帕克罗亚庄园春季花卉节将于本周末拉开帷幕

Popular Stories

患有“汽车啤酒综合症”的男子酒后驾车被判无罪

2022 年,一名比利时男子在一个月内被拦下两次,两次的酒精检测结果都超出了比利时的法定上限。 现在,他因酒后驾车指控而被无罪释放,因为他患有一种罕见的代谢状况,这种状况下身体主要会产生酒精, 路透社 报告。 自动啤酒综合症(ABS)是一种胃中碳水化合物发酵,导致血液中乙醇含量增加的病症。 澳大利亚广播公司。 三位医生独立检查并确诊, 监护人 报告。 此前,他曾在 2019 年因酒后驾车被处以罚款并被吊销驾照,但直到 2022 年的事件发生后才意识到自己拥有 ABS。 该案法官指出,该男子在ABS发作期间并没有出现中毒症状,但患者可能会出现言语不清、绊倒、运动功能丧失、头晕和打嗝等症状。 他的律师称这是一个“不幸的巧合”,他也恰好在一家啤酒厂工作。 世界上只有大约 20 人被正式诊断患有 ABS,这种疾病在出生时并不存在,但如果存在其他肠道疾病则可能会发展。 该男子现在采用低碳水化合物饮食,这样他的胃就不会产生那么多的酒精。 (更多汽车啤酒厂综合症的故事。) 1713970006

扫! 棒球在 Pac-12 洛杉矶之旅最后一场比赛中击败加州大学洛杉矶分校 (UCLA)

下一场比赛: 南加州大学 2024 年 4 月 26 日 | 下午6:30 亚利桑那州立大学直播 科杜斯 AM 1060 四月 26日(星期五)/下午6时30分 南加州大学 历史 天使 – 周日下午,Sun Devil Baseball 在洛杉矶以 13-1

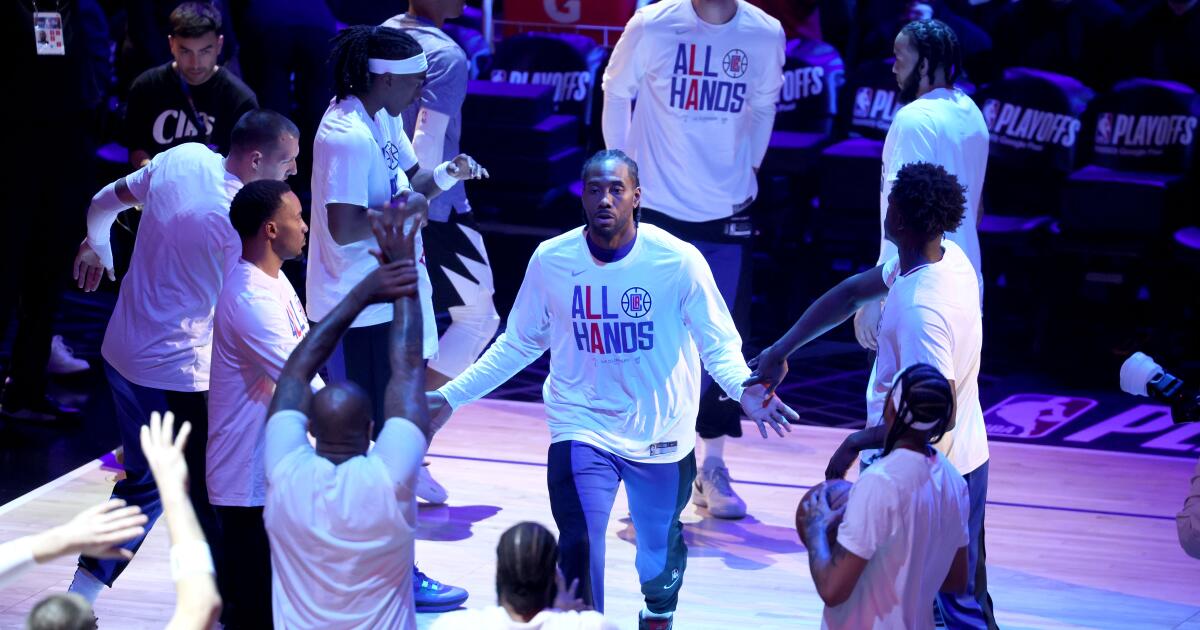

尽管第二场失利,快船队显然需要科怀·伦纳德

他们的进攻看起来脱节。 没关系。 快船队必须让科怀·伦纳德上场。 周二晚上,达拉斯小牛队 (Dallas Mavericks) 在 Crypto.com 竞技场以 96-93 取得胜利,他们的季后赛首轮系列赛现在双方打成平局。 没关系。 快船队必须让科怀·伦纳德上场。 因为快船队的目标不仅仅是赢得这个系列赛。 他们希望赢得总冠军,如果没有他们最好的球员,他们就无法做到这一点,因为右膝肿胀,他已经超过三周没有参加比赛了。 无论是在周二晚上,还是在达拉斯即将到来的两场比赛中,或者之后的某个时间,伦纳德都必须重新融入球队。 这绝不是一个简单的过程。 为了让场均30分的伦纳德回归,快船队将不得不忍受一段时期,伦纳德的得分被限制在15分,并且在快船队中他的五次三分球全部投失。第2场比赛失败。 他们必须在继续赢得比赛的同时让他重新崛起,他们很清楚第一个目标可能会影响第二个目标。 伦纳德的最后一场比赛是在3月31日,快船队已经学会了在没有他的情况下赢球。 当伦纳德受伤后,他们赢了接下来五场比赛中的四场,然后在过去三场常规赛中让他们的关键球员休息。 他们在本系列赛第一场比赛中以 109-97 击败小牛队。 伦纳德的突然回归让快船队的体系感到震惊。

美方滥用单边贸易措施是一错再错(钟声)

美方应正视自身问题,停止滥用单边贸易措施,立即取消对华加征关税,尽快回到以规则为基础的多边贸易体制中来 美方日前以莫须有理由,宣布发起针对中国海事、物流和造船业的301调查,并无端指责所谓“中国不公平做法”,威胁针对中国钢铝产品采取包括提高关税在内的新的限制措施。美方这种单边主义、保护主义做法,不仅损害中美两国经贸关系,也会破坏全球经济的稳定和发展。 美方发起针对中国海事、物流和造船业301调查的申请书中充斥大量不实指责,将正常贸易投资活动曲解为损害美国国家安全和企业利益,将自身产业问题归咎于中国,既缺乏事实依据,也有悖经济常识。美方申请书将所谓“中国不公平贸易行为”视作美国造船业复兴的“最大障碍”。但正如美方自己所言,当前美国生产的商业船舶仅占全球商业船舶的1%,排名已从1975年的第一位降至当前的第十九位。多份研究报告显示,美国造船业因过度保护在多年前就已失去竞争优势。英国《金融时报》日前刊文指出,美国造船业的萎缩是多重因素作用的结果,包括造船厂和建造能力空心化、船舶工程师和熟练工人减少、全球竞争力下降等。 美方为本国产业提供数以千亿计美元的歧视性补贴,却指责中方采取所谓“非市场做法”,根本站不住脚。事实上,中国产业的发展是企业技术创新和积极参与市场竞争的结果。以造船业为例,中国造船企业强化科技创新,加快高端化、智能化、绿色化发展,积极参与市场竞争,在世界市场中磨砺进取,中国造船业的发展是国际产业和中国比较优势发展的自然结果。 美方内病外治、转嫁矛盾已不是第一次。美国上届政府启动对华301调查并对华加征关税,已被世贸组织裁定违反世贸规则。美国“301条款”系典型的单边主义措施,美方出于国内政治需要发起新的301调查,公开要求随意调整对中国产品关税,是一错再错。美方以“国家安全”为由,将经贸问题政治化,制定歧视性产业政策,人为设置大量贸易壁垒,只会损人不利己。航运业承担了超过80%的全球贸易运输任务,对全球贸易和经济增长至关重要。美国的贸易霸凌做法不仅解决不了自身的沉疴痼疾,而且会扰乱全球产业链供应链,阻碍世界经济健康发展。 近年来,美方针对中国的经贸科技打压措施层出不穷,制裁中国企业的单子越拉越长,这不是“去风险”,而是在制造风险。历史反复证明,中美各自的成功是彼此的机遇。面对中美经贸关系近年来出现的新情况新变化,双方要坚持相互尊重、互惠互利、平等协商,按经济规律和市场规则办事,扩大和深化经贸互利合作,尊重彼此的发展权利,追求中美共赢和世界共赢。 中方愿本着相互尊重、和平共处、合作共赢三原则发展对美关系,同时将继续坚决捍卫国家主权、安全和发展利益。美方应正视自身问题,停止滥用单边贸易措施,立即取消对华加征关税,尽快回到以规则为基础的多边贸易体制中来。 《 人民日报 》( 2024年04月24日 03 版)