网络攻击者正在使用一种名为 ShrinkLocker 的新型勒索软件来攻击企业计算机。它利用 Microsoft BitLocker 加密功能来加密整个本地驱动器并在关闭 PC 之前删除恢复选项。网络安全公司卡巴斯基发现了 ShrinkLocker,分析师已在墨西哥、印度尼西亚和约旦发现了变种。

BitLocker 过去曾被用来发动勒索软件攻击,但这种病毒“具有此前未报告过的功能,可以最大限度地增加攻击造成的损害”, 卡巴斯基在一份新闻稿中表示。ShrinkLocker 的独特之处在于它可以检查设备的 Windows 操作系统的版本,以确保它启用了适当的 BitLocker 功能,但如果无法启用,则会删除自身。

卡巴斯基全球应急响应小组事件响应专家克里斯蒂安·索萨在新闻稿中表示:“这起案件尤其令人担忧的是,BitLocker原本旨在降低数据被盗或泄露的风险,却被对手用于恶意目的。一项安全措施以这种方式被武器化,真是一个残酷的讽刺。”

哪些人容易受到 ShrinkLocker 攻击?

到目前为止,钢铁和疫苗制造企业以及政府机构都已成为 ShrinkLocker 的目标。不过,Souza 告诉 TechRepublic,“没有证据表明该组织针对的是特定行业”,因为受害者来自不同的国家和行业。

BitLocker 目前仅在 Windows 操作系统的专业版、企业版、教育版和旗舰版中可用,但随着今年晚些时候 Windows 11 24H2 的发布,它将包含在所有版本中并自动激活。这大大增加了 ShrinkLocker 受害者的潜在范围。

“如果受害者没有采取足够的主动和被动措施,ShrinkLocker 的感染可能会非常严重,”Souza 补充道。“由于 BitLocker 是 Windows 的原生功能,因此任何装有 Windows Vista+ 或 Server 2008+ 的机器都可能受到影响。”

ShrinkLocker 如何工作?

尽管 ShrinkLocker 在加密目标后会自行删除,但卡巴斯基分析师通过研究被感染但未配置 BitLocker 的 PC 驱动器上留下的脚本,发现了它的工作原理。

攻击者可能会利用未修补的漏洞、被盗凭证或面向互联网的服务来访问服务器,从而在设备上部署 ShrinkLocker。用户还可能无意中下载该脚本,例如通过钓鱼电子邮件中的链接。

Souza 告诉 TechRepublic:“一旦他们进入目标系统,攻击者就会尝试窃取信息并最终执行勒索软件来加密数据。”

一旦触发该脚本,它将使用 Windows Management Instrumentation 扩展和 Win32_OperatingSystem 类来查询有关设备操作系统和域的信息。如果设备运行在 Windows XP、2000、2003 或 Vista 上,或者查询对象的当前域与目标不匹配,则该脚本将删除自身。

查看:是否有一种简单的方法来恢复加密的 BitLocker 驱动器?

但是,如果 PC 使用的是 Windows 2008 或更早版本,该脚本将继续调整其本地固定驱动器的大小。它会将非启动分区缩小 100MB,以创建未分配的磁盘空间,这就是它被称为 ShrinkLocker 的原因。在未分配的空间中创建新的主分区,并重新安装启动文件,以便受害者可以使用加密文件重新启动系统。

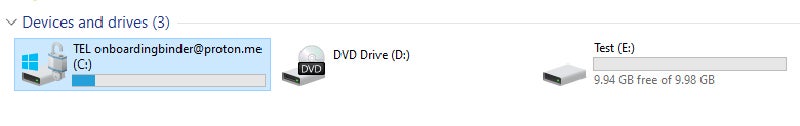

接下来,该脚本会修改 Windows 注册表项以禁用远程桌面协议连接并强制执行 BitLocker 设置(如 PIN 要求)。然后,它会使用攻击者的电子邮件重命名启动分区 — onboardingbinder[at]质子[dot]我或 conspiracyid9[at]质子邮件[dot]com — 并替换现有的 BitLocker 密钥保护器以防止恢复。

ShrinkLocker 使用以下元素的随机乘法和替换来创建一个新的 64 个字符的加密密钥:

- 一个从零到九的数字变量。

- 全字母句“敏捷的棕色狐狸跳过了懒狗”包含英文字母表的所有字母,包括小写和大写。

- 特殊字符。

然后,它会在设备的所有驱动器上启用 BitLocker 加密。ShrinkLocker 只会加密受感染 PC 的本地固定驱动器,而不会感染可能有助于逃避检测的网络驱动器。

64 个字符的密钥和一些系统信息通过 HTTP POST 请求发送到攻击者的服务器,该请求发送到“trycloudflare[dot]com。这是 CloudFlare 的一个合法域名,旨在供开发人员测试 CloudFlare Tunnel,而无需将站点添加到 CloudFlare 的 DNS。攻击者利用它隐藏自己的真实地址。

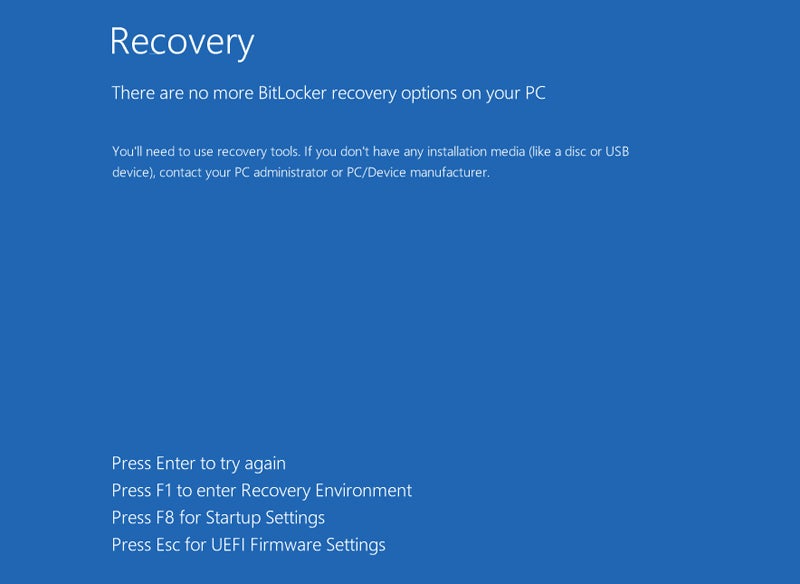

最后,ShrinkLocker 会自行删除其脚本和计划任务,清除日志,打开防火墙并删除所有规则,然后强制关机。当用户重新启动设备时,他们会看到 BitLocker 恢复屏幕,其中没有可用的恢复选项 — 所有 PC 数据都已加密、锁定且无法访问。

带有攻击者电子邮件的新驱动器标签指示用户联系他们,暗示要求支付解密密钥的赎金。

在一个 技术分析卡巴斯基分析师将 ShrinkLocker 攻击的检测和解密过程描述为“困难”。后者尤其困难,因为恶意脚本包含的变量对于每个受影响的系统都是不同的。

谁对 ShrinkLocker 攻击负责?

到目前为止,卡巴斯基专家还无法确定 ShrinkLocker 攻击的来源,也无法确定解密密钥和其他设备信息被发送到何处。不过,可以从恶意软件脚本中收集到一些有关攻击者的信息。

分析师表示,该脚本以 VBScript 编写,“表明参与此次攻击的恶意行为者对 Windows 内部结构有着非常深入的了解”。

据称,只有管理员在恢复环境中或使用诊断工具启动受感染的设备时,才能查看包含攻击者电子邮件地址的标签 电脑发出蜂鸣声。此外,BitLocker恢复屏幕可以添加自定义注释,但攻击者却选择不创建注释。

袭击者似乎故意制造难以联系的局面,表明他们的动机是扰乱和破坏,而不是获取经济利益。

“目前,我们知道我们正在与一个技术娴熟的团体打交道,”索萨告诉 TechRepublic。“我们能够分析的恶意软件表明,攻击者对操作系统的内部结构和各种离地工具有着深入的了解。”

企业该如何保护自己免受 ShrinkLocker 的侵害?

卡巴斯基为希望保护其设备免受 ShrinkLocker 感染的企业提供了以下建议:

- 使用强大且配置正确的端点保护平台 在加密之前检测潜在的恶意活动。

- 实施管理检测和响应 主动扫描威胁。

- 确保 BitLocker 具有强密码 恢复密钥存储在安全的地方。

- 限制用户权限 将其设置为完成工作所需的最低限度。这样,未经授权的人员就无法自行启用加密功能或更改注册表项。

- 启用网络流量日志记录和监控,捕获 GET 和 POST 请求,因为受感染的系统可能会将密码或密钥传输到攻击者域。

- 监视 VBScript 和 PowerShell 执行事件,将记录的脚本和命令保存到外部存储库,即使本地记录被删除也能保留活动。

- 经常备份,离线存储并进行测试。

BitLocker 过去曾受到哪些攻击?

早在 ShrinkLocker 出现之前,BitLocker 就曾多次成为恶意攻击者的攻击目标。2021 年, 比利时的一家医院 在攻击者利用 BitLocker 漏洞后,该医院的 40 台服务器和 100 TB 数据被加密,导致手术延迟,患者被转移到其他医疗机构。

次年,另一名袭击者瞄准 俄罗斯最大的肉类供应商之一 同样,在微软报告之前 伊朗政府曾资助多起基于 BitLocker 的勒索软件攻击 要求支付数千美元才能获得解密密钥。

1717244697

#什么是 #ShrinkLocker新型勒索软件瞄准 #Microsoft #BitLocker #加密功能

2024-05-30 14:21:12