盖蒂图片社

安全研究人员表示,勒索软件犯罪分子迅速利用 PHP 编程语言中易于利用的漏洞在网络服务器上执行恶意代码。

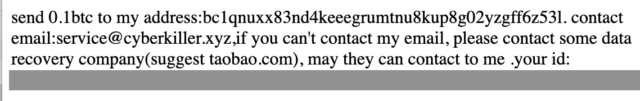

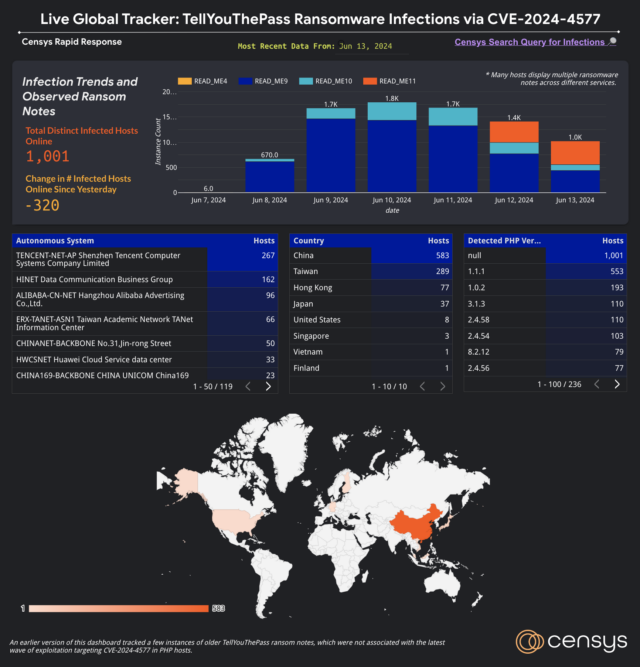

截至周四,安全公司 Censys 进行的互联网扫描发现有 1,000 台服务器被一种名为 TellYouThePass 的勒索病毒感染,比周一发现的 1,800 台有所下降。这些服务器主要位于中国,不再显示其正常内容;相反,许多服务器列出了该网站的文件目录,其中显示所有文件都带有 .locked 扩展名,表明它们已被加密。随附的赎金单要求支付大约 6,500 美元以换取解密密钥。

森西斯

森西斯

当机会来临

这 脆弱性,编号为 CVE-2024-4577,严重性评级为 9.8(满分 10 分),源于 PHP 将 Unicode 字符转换为 ASCII 的方式存在错误。Windows 内置的一项名为 Best Fit 的功能允许攻击者使用一种称为参数注入的技术将用户提供的输入转换为字符,从而将恶意命令传递给主 PHP 应用程序。攻击者可以利用该漏洞绕过 CVE-2012-1823,这是 PHP 于 2012 年修补的一个关键代码执行漏洞。

CVE-2024-4577 仅在 PHP 以 CGI 模式运行时才会影响它,在 CGI 模式下,Web 服务器会解析 HTTP 请求并将其传递给 PHP 脚本进行处理。但是,即使 PHP 未设置为 CGI 模式,当 PHP 可执行文件(例如 php.exe 和 php-cgi.exe)位于 Web 服务器可访问的目录中时,该漏洞仍可能被利用。这种配置极为罕见,但以下情况除外: XAMPP 平台,默认情况下使用它。另一个要求似乎是 Windows 区域设置(用于将操作系统个性化为用户的本地语言)必须设置为中文或日语。

该严重漏洞于 6 月 6 日发布,同时发布的还有 安全补丁安全公司 Imperva 的研究人员表示,在 24 小时内,威胁行为者就利用该漏洞安装了 TellYouThePass 周一报道。漏洞利用执行的代码使用 mshta.exe Windows 二进制文件来运行托管在攻击者控制的服务器上的 HTML 应用程序文件。二进制文件的使用表明了一种称为“离地攻击”的方法,攻击者使用本机操作系统功能和工具试图融入正常的非恶意活动。

在一个 邮政 Censys 研究人员在周五发布的一份报告中表示,TellYouThePass 团伙的攻击始于 6 月 7 日,与过去的攻击类似,即在出现高调漏洞后,伺机大规模扫描互联网以查找易受攻击的系统,并无差别地针对任何可访问的服务器。Censys 研究人员在一封电子邮件中表示,绝大多数受感染服务器的 IP 地址位于中国、台湾、香港或日本,这可能是因为只有中国和日本地区被证实存在漏洞。

自那时起,受感染网站的数量(通过观察面向公众的 HTTP 响应来检测,该响应提供显示服务器文件系统的开放目录列表,以及赎金通知的独特文件命名约定)从 6 月 8 日的最低 670 个波动到周一的最高 1,800 个。

森西斯

Censys 的研究人员在一封电子邮件中表示,他们并不完全确定导致数字变化的原因。

他们写道:“从我们的角度来看,许多被感染的主机似乎仍处于在线状态,但运行 PHP-CGI 或 XAMPP 服务的端口停止响应,因此检测到的感染数量下降。”“需要考虑的另一点是,目前没有观察到赎金支付到赎金单中列出的唯一比特币地址(来源“)。基于这些事实,我们的直觉是,这很可能是这些服务被停用或以其他方式离线的结果。”

XAMPP 真的用于生产了吗?

研究人员继续表示,观察到的大约一半的入侵显示出运行 XAMPP 的明显迹象,但这个估计可能被低估了,因为并非所有服务都明确显示了它们使用的软件。

研究人员表示:“鉴于 XAMPP 默认存在漏洞,我们可以合理地猜测大多数受感染的系统都在运行 XAMPP。” Censys 查询 列出了明确影响平台的感染。研究人员还未发现除 XAMPP 之外还存在任何特定平台受到感染。

发现 XAMPP 服务器被入侵让安全公司 Analygence 的高级漏洞分析师 Will Dormann 感到意外,因为 XAMPP 维护者 明确地说 他们的软件不适合生产系统。

他在一次在线采访中写道:“选择运行非生产软件的人必须承担这一决定带来的后果。”

虽然 XAMPP 是唯一被确认存在漏洞的平台,但在任何 Windows 系统上运行 PHP 的用户都应尽快安装更新。上面链接的 Imperva 帖子提供了 IP 地址、文件名和文件哈希,管理员可以使用它们来确定他们是否已成为攻击目标。

2024-06-14 19:40:29

1718620471