盖蒂图片社

安全公司 Proofpoint 的研究人员周一表示,数百个 Microsoft Azure 帐户(其中一些属于高级管理人员)在一场正在进行的活动中成为未知攻击者的目标,该活动旨在窃取数十个组织的敏感数据和金融资产。

该活动试图通过向帐户所有者发送集成了凭据网络钓鱼和帐户接管技术的电子邮件来破坏目标 Azure 环境。 威胁行为者通过将个性化的网络钓鱼诱饵与共享文档相结合来实现这一目的。 有些文档嵌入了链接,单击这些链接会将用户重定向到网络钓鱼网页。 目标角色的广泛性表明威胁行为者的策略是破坏帐户,并有权访问受影响组织的各种资源和职责。

Proofpoint 表示:“威胁行为者似乎将注意力集中在不同组织中拥有不同头衔的广泛个人身上,影响了全球数百名用户。” 咨询 指出。 “受影响的用户群涵盖广泛的职位,常见的目标包括销售总监、客户经理和财务经理。 担任“运营副总裁”、“首席财务官兼财务主管”和“总裁兼首席执行官”等高管职位的个人也在目标之列。

一旦帐户遭到泄露,威胁行为者就会通过将其注册到各种形式的多因素身份验证中来保护它们。 这可能会使受害者更难更改密码或访问仪表板以检查最近的登录信息。 在某些情况下,所使用的 MFA 依赖于通过短信或电话发送的一次性密码。 然而,在大多数情况下,攻击者会使用带有通知和代码的身份验证器应用程序。

证明点

Proofpoint 观察到其他泄露后的行为,包括:

- 数据泄露。 攻击者访问和下载敏感文件,包括金融资产、内部安全协议和用户凭据。

- 内部和外部网络钓鱼。 利用邮箱访问在受影响的组织内进行横向移动,并利用个性化网络钓鱼威胁来针对特定用户帐户。

- 财务欺诈。 为了实施财务欺诈,内部电子邮件会被发送到受影响组织内的目标人力资源和财务部门。

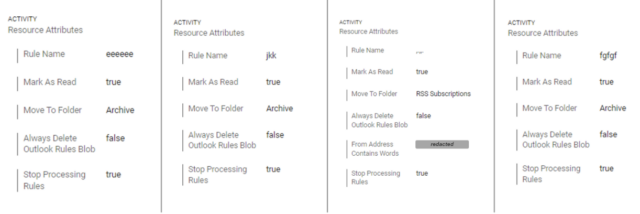

- 邮箱规则。 攻击者创建专门的混淆规则,旨在掩盖他们的踪迹并清除受害者邮箱中恶意活动的所有证据。

证明点

这些危害来自多个代理,这些代理充当攻击者的原始基础设施和目标帐户之间的中介。 代理帮助攻击者将分配给连接 IP 地址的地理位置与目标区域对齐。 这有助于绕过限制可访问目标系统的 IP 地址数量和位置的各种地理围栏策略。 代理服务经常在活动中期发生变化,这种策略使得防御攻击者更难阻止恶意活动发起的 IP。

其他旨在混淆攻击者操作基础设施的技术包括数据托管服务和受损域。

“除了使用代理服务之外,我们还看到攻击者利用某些本地固网 ISP,这可能会暴露他们的地理位置,”周一的帖子指出。 “这些非代理来源中值得注意的是总部位于俄罗斯的“Selena Telecom LLC”以及尼日利亚提供商“Airtel Networks Limited”和“MTN尼日利亚通信有限公司”。 虽然 Proofpoint 目前尚未将此次活动归因于任何已知的威胁行为者,但俄罗斯和尼日利亚攻击者可能参与其中,这与之前的云攻击类似。”

如何检查您是否是目标

有几个明显的目标迹象。 最有用的是在攻击的访问阶段使用的特定用户代理: Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/120.0.0.0 Safari/537.36

攻击者主要利用此用户代理访问“OfficeHome”登录应用程序以及对其他本机 Microsoft365 应用程序的未经授权的访问,例如:

- Office365 Shell WCSS-Client(表示通过浏览器访问Office365应用程序)

- Office 365 Exchange Online(表明泄露后的邮箱滥用、数据泄露和电子邮件威胁扩散)

- 我的登录(攻击者使用其进行 MFA 操纵)

- 我的应用程序

- 我的简历

Proofpoint 包括以下妥协指标:

| 指标 | 类型 | 描述 |

| Mozilla/5.0(X11;Linux x86_64)AppleWebKit/537.36(KHTML,如 Gecko)Chrome/120.0.0.0 Safari/537.36 | 用户代理 | 参与攻击访问阶段的用户代理 |

| Mozilla/5.0(Windows NT 10.0;Win64;x64)AppleWebKit/537.36(KHTML,如 Gecko)Chrome/120.0.0.0 Safari/537.36 | 用户代理 | 参与攻击的访问和访问后阶段的用户代理 |

| Mozilla/5.0(Windows NT 10.0;Win64;x64)AppleWebKit/537.36(KHTML,如 Gecko)Chrome/119.0.0.0 Safari/537.36 | 用户代理 | 参与攻击的访问和访问后阶段的用户代理 |

| 萨哈塞尔[.]汝 | 领域 | 用于针对性网络钓鱼威胁的域 |

| 洛布尼亚[.]com | 领域 | 源域用作恶意基础设施 |

| 制作应用程序[.]今天 | 领域 | 源域用作恶意基础设施 |

| 亚历克斯·霍斯特[.]com | 领域 | 源域用作恶意基础设施 |

| 摩尔[.]汝 | 领域 | 源域用作恶意基础设施 |

| 聪明的猴子[.]网 | 领域 | 源域用作恶意基础设施 |

| 阿尔泰尔[.]com | 领域 | 源域用作恶意基础设施 |

| 在线[.]com | 领域 | 源域用作恶意基础设施 |

| ACE数据中心[.]com | 领域 | 源域用作恶意基础设施 |

| 索科洛夫·德米特里·尼古拉耶维奇 | 互联网服务供应商 | 源 ISP 被用作恶意基础设施 |

| 多姆特尼基有限公司 | 互联网服务供应商 | 源 ISP 被用作恶意基础设施 |

| 赛琳娜电信有限责任公司 | 互联网服务供应商 | 源 ISP 被用作恶意基础设施 |

随着活动的持续进行,Proofpoint 可能会随着更多指标的出现而更新指标。 该公司建议公司密切关注员工帐户传入连接的用户代理和源域。 其他有用的防御措施包括采用安全防御措施,寻找初始帐户泄露和泄露后活动的迹象,识别网络钓鱼、恶意软件或假冒等初始入侵向量,并制定自动修复策略以快速驱逐攻击者。他们参加的活动。

2024-02-12 23:41:17

1707829451