中国黑客已使用 DinodasRAT

米希尔先生 (米希尔·巴格威) • 2024 年 4 月 1 日

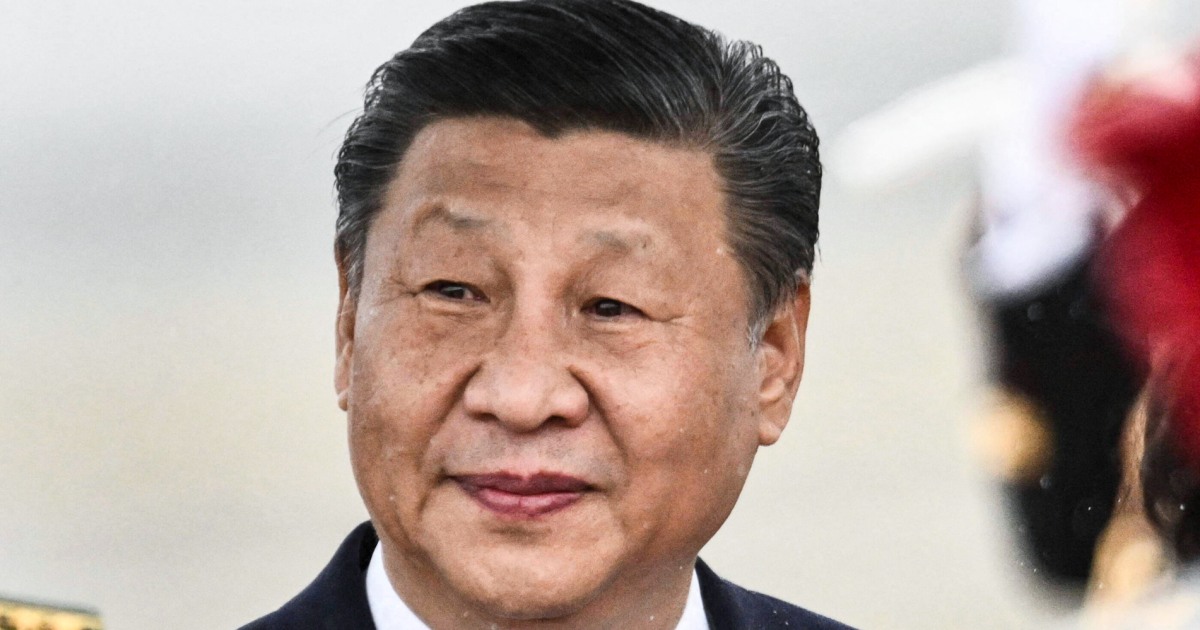

卡巴斯基发现在中国、台湾、土耳其和乌兹别克斯坦活跃的使用 DinodasRAT 的黑客活动。 (图片来源:Shutterstock)

卡巴斯基实验室的研究人员警告说,黑客正在使用新版本的后门来瞄准 Linux 服务器,并在看似间谍活动中获取和维护访问权限。

也可以看看: 点播| 打击流氓 URL 伎俩:如何快速识别和调查最新的网络钓鱼攻击

俄罗斯网络安全公司 说 遥测数据显示,DinodasRAT 的一个先前未知的变体在中国、台湾、土耳其和乌兹别克斯坦很可能自 2022 年或 2021 年起就活跃起来。卡巴斯基在 10 月份首次发现了远程访问木马,也称为 XDealer。 网络安全公司 Eset 去年年底 斑 同一 RAT 的 Windows 变体活跃在针对圭亚那政府机构的攻击中(请参阅: 与中国有关的 APT 在圭亚那使用新后门进行间谍活动)。

Eset 中等信心地将圭亚那行动归咎于与中国利益一致的威胁组织。 卡巴斯基并未将 Linux 服务器变体归因于特定的威胁参与者。

趋势科技本月早些时候 报道 一名与中国有关联的黑客使用了 DinodasRAT 定制后门,该黑客被追踪为 Earth Krahang,这可能是中国国家黑客承包商 iSoon 所为。 四川私营公司泄露的文件 支持 安全研究人员的理论认为,在不同活动中出现的渗透工具实例表明存在为国家支持的黑客提供装备的“数字军需官”。

卡巴斯基表示,DinodasRAT 策略的特点是受害者识别和持久机制。 该恶意软件会检查两个 Linux 版本 – Red Hat 和 Ubuntu 16/18 – 尽管它也可能感染任何使用 SystemD 或 SystemV 进行初始化的发行版。

DinodasRAT 实例“不会收集用户信息来管理感染。相反,会收集特定于硬件的信息并用于生成 UID,这表明 DinodasRAT 的主要用例是通过 Linux 服务器获取和维护访问权限,而不是侦察。”

后门根据感染日期、硬件信息和后门版本为每台受感染的机器生成唯一标识符。 它将标识符存储在隐藏的配置文件中,以便于跟踪和管理受感染的系统。

为了保持隐蔽性和逃避检测,DinodasRAT 会操纵文件访问时间戳,确保最低限度的可追溯性,并使安全分析师检测和减轻威胁变得困难。

后门使用 TCP 或 UDP 协议与其命令和控制服务器进行通信,并使用硬编码的域地址:update.centos-yum.com。 Windows 变体使用不同的域 – update.microsoft-settings.com – 但解析为相同的 IP 地址。

1711997480

2024-04-01 18:28:48

#DinodasRAT #后门针对全球 #Linux #机器

:quality(70)/cloudfront-eu-central-1.images.arcpublishing.com/irishtimes/ARVRMG5SE54EBVSLR46WCUIOZ4.jpg)

:quality(70)/cloudfront-eu-central-1.images.arcpublishing.com/irishtimes/46FTP3BRONE43FPTVOEI3RCWK4.jpg)

:quality(70)/cloudfront-us-east-1.images.arcpublishing.com/shawmedia/RVWLCOJP2BHVNKHZPWKM6YUGG4.jpg)