一份新报告 IBM X-Force 揭露 Grandoreiro 恶意软件格局的变化。该银行木马目前能够攻击 60 多个国家的 1500 多家全球银行,并且已更新了新功能。

此外,Grandoreiro 的目标范围也变得更广,最初它只针对西班牙语国家,而最近的攻击活动则针对欧洲、亚洲和非洲国家。此外,该恶意软件现在直接从受害者的 Microsoft Outlook 本地客户端向本地系统中的收件人电子邮件地址发送钓鱼电子邮件。

什么是 Grandoreiro?

根据 国际刑警组织自 2017 年以来,Grandoreiro 银行木马一直是西班牙语国家的主要威胁。除了银行木马功能外,该恶意软件的主要功能还允许网络犯罪分子控制受感染计算机上的设备、启用键盘记录、处理窗口和进程、打开浏览器并在其中执行 JavaScript、上传或下载文件以及发送电子邮件。

对不同攻击活动的分析表明,许多运营商都参与了 Grandoreiro 攻击,因为 网络安全公司卡巴斯基表示,其在 2020 年 7 月写道,“目前仍然无法将该恶意软件与任何特定的网络犯罪集团联系起来,尽管很明显该活动正在使用 MaaS(恶意软件即服务)商业模式。”

查看:卡巴斯基研究:自 2020 年以来,感染数据窃取恶意软件的设备数量增加了 7 倍

2021 年,与 Grandoreiro 有关的网络犯罪嫌疑人被逮捕, 西班牙警方抓获16名嫌疑人 被控洗钱,洗钱手段是通过 Grandoreiro 等两款银行木马窃取的资金。最近, 巴西当局逮捕了五名银行恶意软件的程序员和管理员,他们涉嫌诈骗受害者超过 350 万欧元。

然而恶意软件 在巴西开发IBM X-Force 团队的最新研究报告指出,该恶意软件仍然十分活跃,并已开始将目标名单扩大到其他国家,例如日本、荷兰、意大利和南非。

Grandoreiro 活动如何运作?

所有 Grandoreiro 活动都是从钓鱼电子邮件开始的

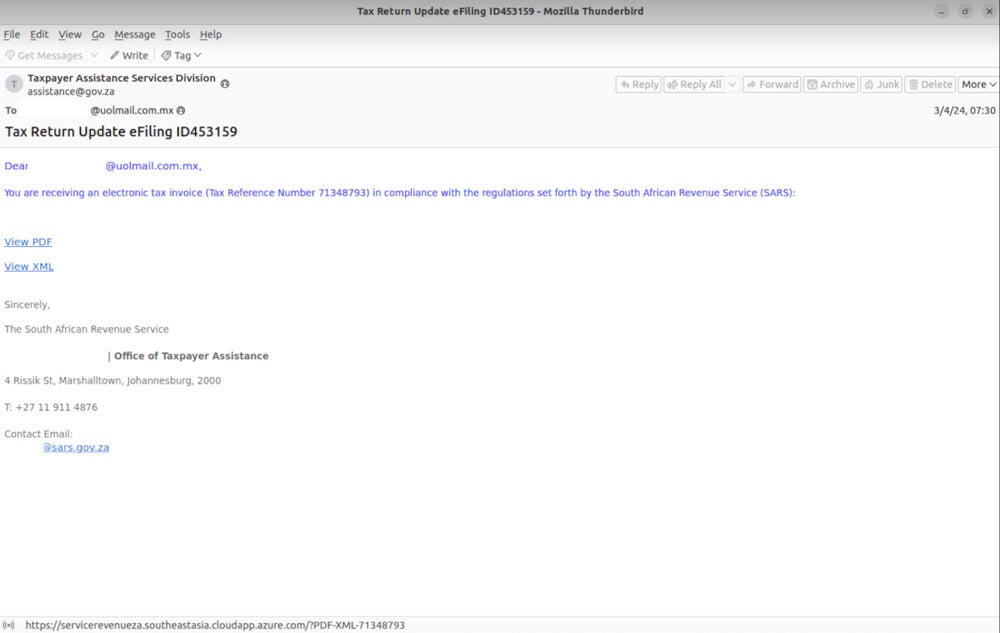

自 2024 年 3 月以来,多起 Grandoreiro 网络钓鱼活动冒充了墨西哥的实体,例如墨西哥税务局、墨西哥联邦电力委员会或阿根廷税务局。

自 2024 年 3 月以来,电子邮件中使用了不同的社会工程技术来诱使用户点击链接:偿还债务的最后通知、提醒用户可以 PDF 或 XML 格式访问其帐户报表或提醒用户阅读合规通知的详细信息。

在这些网络钓鱼活动中,只有来自特定国家(墨西哥、智利、西班牙、哥斯达黎加、秘鲁、阿根廷)的用户在点击电子邮件中提供的链接时才会被重定向到有效载荷。

在最近逮捕了多起 Grandoreiro 运营商之后,研究人员发现,针对非通常的西班牙语国家(包括日本、荷兰、意大利和南非)的攻击活动数量激增,这些攻击使用英语撰写的电子邮件。

接下来是感染链

用户点击钓鱼邮件中的恶意链接后,会启动一个自定义加载程序,显示一个假的 Adobe PDF Reader 验证码,需要点击才能继续执行,可能是为了区分真实用户和沙箱等自动化系统。

然后,加载程序会收集一些受害者数据,并使用基于 AES 和 base64 算法的加密将其发送到命令和控制服务器。发送到 C2 的数据包括计算机和用户名、操作系统版本、防病毒软件名称、受害者的公共 IP 地址以及正在运行的进程列表。此外,加载程序还会检查 Microsoft Outlook 客户端以及加密钱包和特殊银行安全产品(如 IBM Trusteer 或 Topaz OFD)是否存在。

加载程序可以配置为根据 IP 地址禁止来自特定国家/地区的受害者。IBM X-Force 发现的一个恶意软件样本在用户位于俄罗斯、捷克共和国、波兰或荷兰时停止运行。

如果满足所有条件,则会下载 Grandoreiro 银行木马,通过基于 RC4 的算法解密并执行。

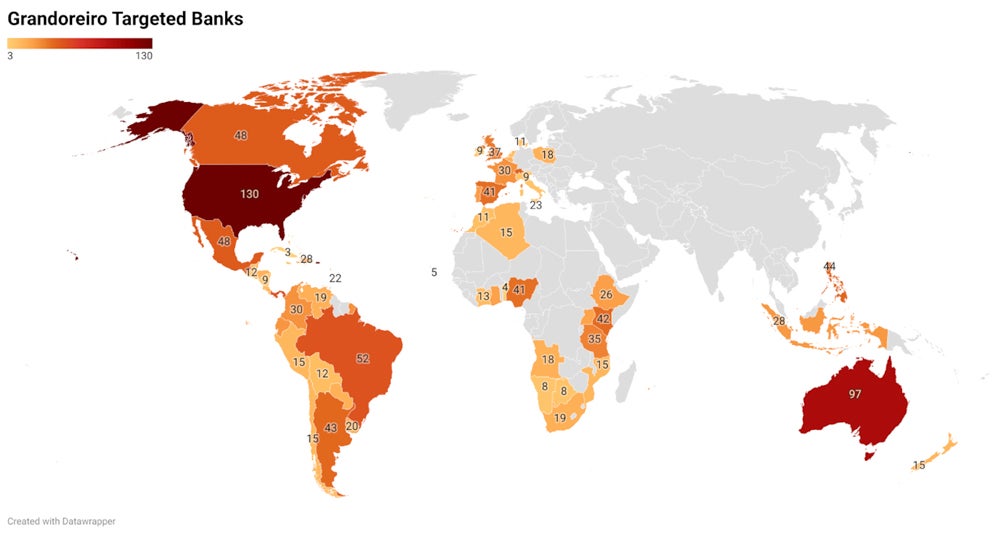

针对全球 1,500 多家银行

IBM X-Force 称,Grandoreiro 的目标应用程序列表已增至全球 1,500 多家银行,银行应用程序也与地区相关。例如,如果受害者的国家被确定为比利时,恶意软件将搜索与欧洲地区相关的所有目标银行应用程序。

此外,该恶意软件还使用 266 个唯一字符串来识别加密货币钱包。

Grandoreiro 的最新更新

新的DGA算法

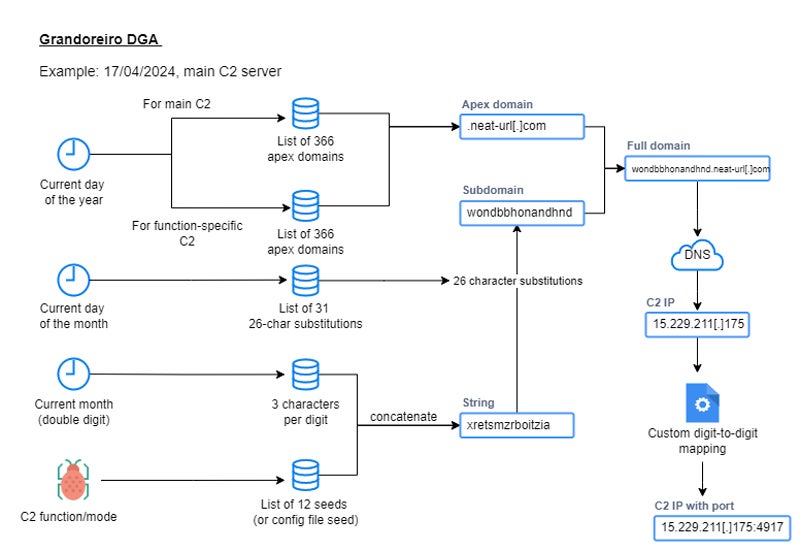

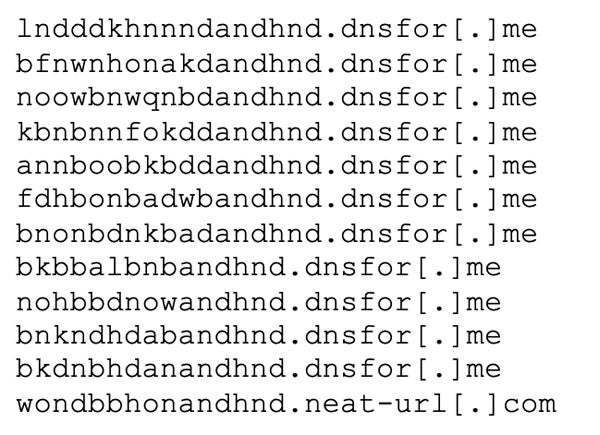

研究人员 Golo Mühr 和 Melissa Frydrych 对该恶意软件进行了深入分析,发现该恶意软件包含重新设计的 DGA,该恶意软件传统上依靠域生成算法来查找其 C2 服务器引用。

研究人员表示,新算法为其 DGA 引入了多个种子,“用于为银行木马的每种模式或功能计算不同的域,允许将 C2 任务在恶意软件即服务操作中分离给多个操作员”。

对于一个分析样本,在某一天,有 12 个域名可用作 C2 域名,其中 4 个在当天处于活跃状态并指向位于巴西的 IP 地址。

Microsoft Outlook 滥用

当受感染的计算机上有本地 Microsoft Outlook 软件时,Grandoreiro 的最新版本会滥用该软件。

该恶意软件与 Outlook 安全管理器工具,一种用于开发 Outlook 插件的工具。使用该工具,恶意软件可以在开始收集受害者邮箱中的所有发件人电子邮件地址之前禁用 Outlook 中的警报,过滤电子邮件地址以避免收集恶意软件阻止列表中的不需要的电子邮件地址,例如包含“noreply”、“feedback”或“newsletter”的电子邮件地址。

此外,该恶意软件还会递归扫描受害者文件夹的部分内容以寻找更多的电子邮件地址,查找具有特定扩展名的文件,包括.csv、.txt、.xls 和 .doc。

然后,恶意软件开始根据从其 C2 服务器收到的网络钓鱼模板发送垃圾邮件,然后从受害者的邮箱中删除所有已发送的电子邮件。

为了避免被能够注意到计算机可疑行为的用户发现,恶意软件仅当机器上的最后一次输入至少已超过五分钟或更长时间时才开始发送电子邮件(某些恶意软件变种也是如此)。

如何防范 Grandoreiro 恶意软件威胁

- 仔细进行网络分析。特别是,对 ip-api.com/json 的多个连续请求必须触发警报和调查,因为它可能是 Grandoreiro 感染的指标。

- 监控 Windows 注册表中的运行键。任何超出正常软件安装范围的添加都应受到密切调查,以检测恶意软件活动。

- 通过 DNS 阻止预先计算的 DGA 域。

- 在每台计算机上部署端点安全软件来检测恶意软件。

- 教育用户和员工检测网络钓鱼电子邮件和潜在的欺诈企图。

- 保持所有硬件和软件更新并修补,以免通过常见的漏洞受到感染。

披露: 我在趋势科技工作,但本文中表达的观点仅代表我个人的观点。

1716840080

#Grandoreiro #恶意软件攻击 #个国家地区的 #多家银行

2024-05-23 18:34:07