Ivanti Secure VPN(一种全球组织使用的流行 VPN 解决方案)中发现了两个零日漏洞。 这些漏洞目前至少被一个名为 UTA0178 的中国民族国家威胁行为体在野外利用。 这两个漏洞的串联允许任何攻击者无需任何身份验证即可执行远程代码并危及受影响的系统。

Ivanti Secure VPN 零日漏洞是什么?

Ivanti 发布了官方安全公告 和 知识库 关于两个零日漏洞的文章, CVE-2023-46805 和 CVE-2024-21887,影响 Ivanti Connect Secure(以前称为 Pulse Connect Secure)和 Ivanti 策略安全网关的所有受支持版本。

- CVE-2023-46805 是 Ivanti Connect Secure 和 Ivanti Policy Secure 的 Web 组件中的身份验证绕过漏洞。 它允许攻击者通过绕过控制检查来访问受限资源。

- CVE-2024-21887 是 Ivanti Connect Secure 和 Ivanti Policy Secure Web 组件中的命令注入。 它允许经过身份验证的管理员发送特制的请求并在设备上执行任意命令,并且可以通过互联网进行利用。

结合起来,这两个漏洞允许攻击者在受影响的设备上运行命令。

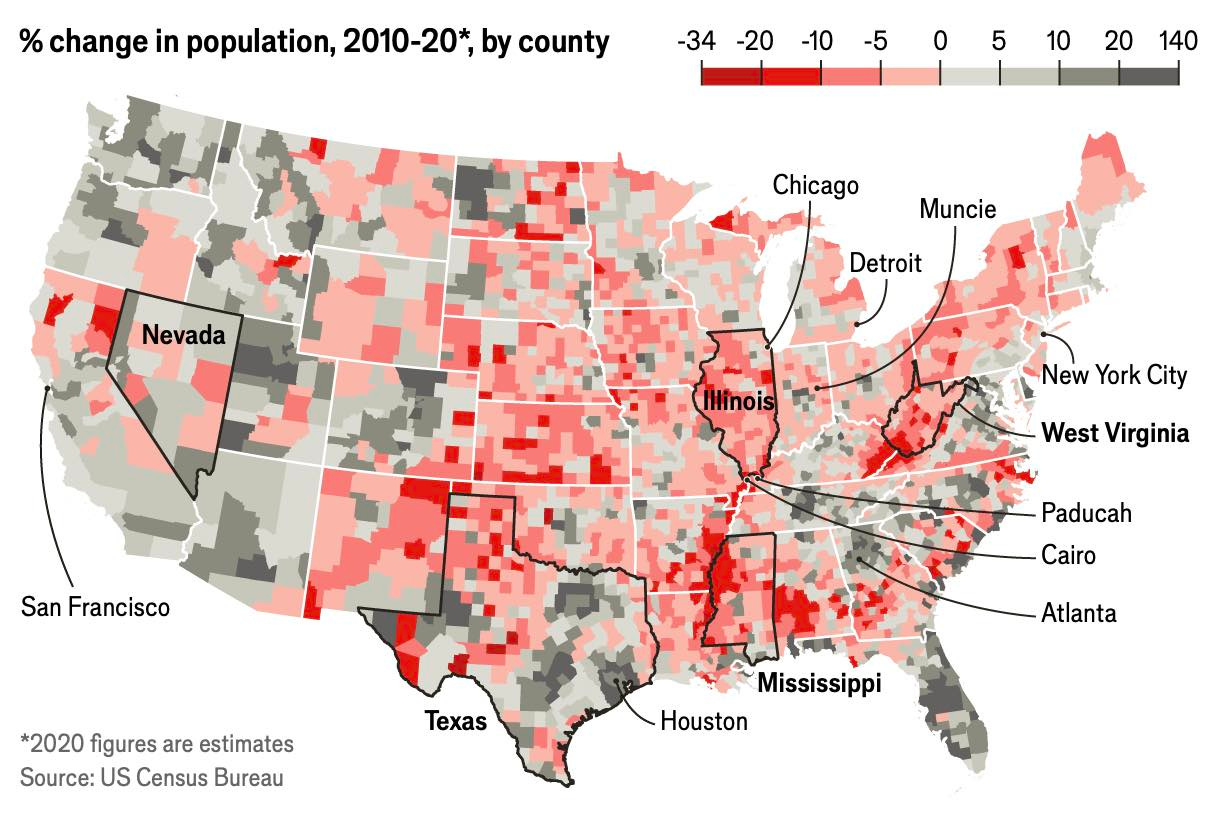

ONYPHE(法国网络防御搜索引擎,致力于攻击面发现和攻击面管理)的创始人、首席执行官兼首席技术官 Patrice Auffret 在今天早些时候的电子邮件采访中告诉 TechRepublic,有 29,664 台 Ivanti Secure VPN 设备连接到互联网,超过 40% 的暴露系统位于美国,其次是日本(14.3%)和德国(8.48%)(图A)。

图A

野外利用这些零日漏洞

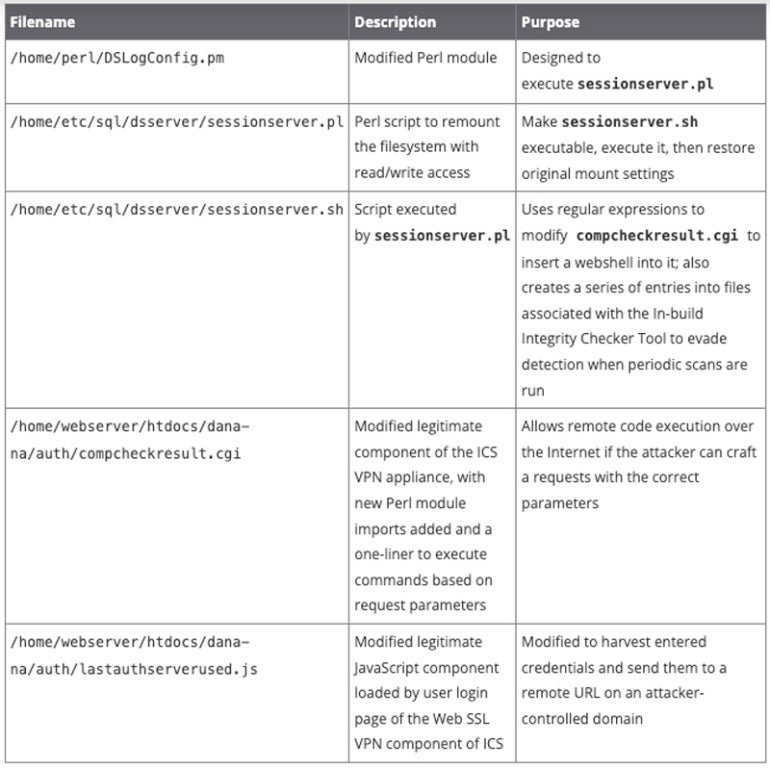

总部位于美国的网络安全公司 Volexity 发现了这两个漏洞 在跨多个系统的事件响应调查期间。 事件响应显示,威胁行为者修改了 Ivanti Connect Secure VPN 设备上的多个文件(图B)。

图B

Volexity 还认为,系统临时文件夹 (/tmp) 中已创建并使用/执行了许多文件,但在事件响应时不再可供调查,例如:

- /tmp/转

- /tmp/s.py

- /tmp/s.jar

- /tmp/b

- /tmp/杀死

在磁盘映像上发现了基于 Python 的代理实用程序 PySoxy,据信是 s.py。 它是互联网上免费提供的 SOCKS5 代理脚本。

被 Volexity 称为 UTA0178 的威胁行为者部署了 Webshell 并修改了文件,以允许在使用受损凭据从一个系统转移到另一个系统之前进行凭据盗窃。 威胁行为者不断在他们攻击的每个系统上收集新获取的凭据,并观察到转储了 Active Directory 数据库的完整映像。 最后,攻击者修改了 VPN 设备的 Web 登录页面加载的 JavaScript,以捕获提供给它的任何凭据。 合法的lastauthserverused.js脚本被修改为将被盗的凭据发送到攻击者控制的域:symantke(.)com。

一旦拥有凭据,威胁行为者就会探索网络,查看用户文件和配置文件,并在网络上部署更多 Webshell,包括名为 GLASSTOKEN 的自定义 Webshell。

自定义 GLASSTOKEN webshell

虽然威胁行为者使用了多种公共和已知工具,但 GLASSTOKEN 的部署版本有两个略有不同。

第一个版本包括两个代码路径,具体取决于请求中提供的参数。 第一条路径用于中继连接,而第二条路径用于执行在进行 Base64 解码之前从十六进制解码的代码。 根据 Volexity 的观察,威胁行为者主要使用它来执行 PowerShell 命令。

Webshell 的第二个版本与第一个版本接近,只是它缺少代理功能,只允许执行代码。

这些 webshell 的完整代码 由 Volexity 提供。

威胁检测

网络流量分析

仔细分析 VPN 设备的出站流量可以检测可疑活动。 除了合法连接回pulsesecure.net 和任何其他与客户相关的配置集成(SSO、MFA 等)之外,还应分析任何可疑活动。 Volexity 观察到的示例包括对远程网站的curl 请求、与远程IP 地址的SSH 连接或与与提供商或设备更新无关的主机的加密通信。

还应仔细检查来自与 VPN 设备关联的 IP 地址的入站网络流量的活动。 在此类连接上可能观察到的可疑流量可以是内部系统的 RDP 或 SMB 活动、SSH 连接尝试或端口扫描等。

VPN设备日志分析

任何表明 VPN 设备日志文件已被擦除或禁用的迹象都是一个强烈的妥协迹象(如果它以前处于活动状态)。

还应该关注和分析日志中非典型路径中的文件请求,因为威胁参与者可能会存储或操纵常用文件夹之外的文件。

完整性检查工具

这 内置完整性检查工具 可用于自动运行并检测新的或不匹配的文件。 正如 Volexity 的研究人员所写,“如果列出任何新的或不匹配的文件,则该设备应被视为受到损害。”

Ivanti 提供外部版本的完整性检查器工具,以防系统被怀疑受到损害时应使用。 仅应在从系统收集所有取证证据(特别是内存映像)后安装和启动该工具,因为该工具的执行将重新启动设备并可能覆盖证据数据。

威胁缓解

Ivanti 提供了缓解方法 直到完整的补丁可用。 Ivanti 表示,“补丁将按交错的时间表发布,第一个版本的目标是在 1 月 22 日这一周向客户提供,最终版本的目标是在 2 月 19 日这一周提供。”

缓解措施包括通过下载门户导入 Mitigation.release.20240107.1.xml 文件。 根据配置,此操作可能会导致系统性能下降,如 专用 Ivanti 页面。 强烈建议仔细遵循 Ivanti 的所有说明并检查缓解措施是否正常工作。

披露: 我在趋势科技工作,但本文中表达的观点是我的。

1705280490

#Ivanti #Secure #VPN #零日漏洞允许中国威胁行为者破坏系统

2024-01-12 22:28:37