研究人员周三报告称,在一个强大民族国家的支持下,黑客在长达五个月的活动中利用思科防火墙中的两个零日漏洞侵入了世界各地的政府网络。

Cisco ASA 可能是几个目标之一

- 针对多个漏洞的高级漏洞利用链,其中至少两个是零日漏洞

- 两个以前从未见过的成熟、功能齐全的后门,其中一个仅驻留在内存中以防止检测

- 仔细注意通过擦拭后门可能留下的任何文物来隐藏脚印。 在许多情况下,擦拭是根据特定目标的特征定制的。

这些特征,再加上一小部分选定的目标都在政府中,塔洛斯评估认为,这些攻击是政府支持的黑客出于间谍目的而实施的。

Talos 研究人员写道:“我们的归因评估基于受害者学、能力开发和反取证措施方面使用的间谍技术的显着水平,以及 0day 漏洞的识别和随后的链接。” “出于这些原因,我们非常有信心地评估这些行动是由国家资助的行为者执行的。”

研究人员还警告说,黑客活动很可能针对 ASA 之外的其他设备。 值得注意的是,研究人员表示,他们仍然不知道 UAT4356 是如何获得初始访问权限的,这意味着只有在一个或多个其他当前未知的漏洞(可能存在于 Microsoft 和其他公司的网络软件中)被利用之后,ASA 漏洞才能被利用。

研究人员写道:“无论您的网络设备提供商是谁,现在都是确保设备得到正确修补、登录到中央安全位置并配置为具有强大的多因素身份验证 (MFA) 的时候了。” 思科已发布安全更新来修补这些漏洞,并敦促所有 ASA 用户立即安装。

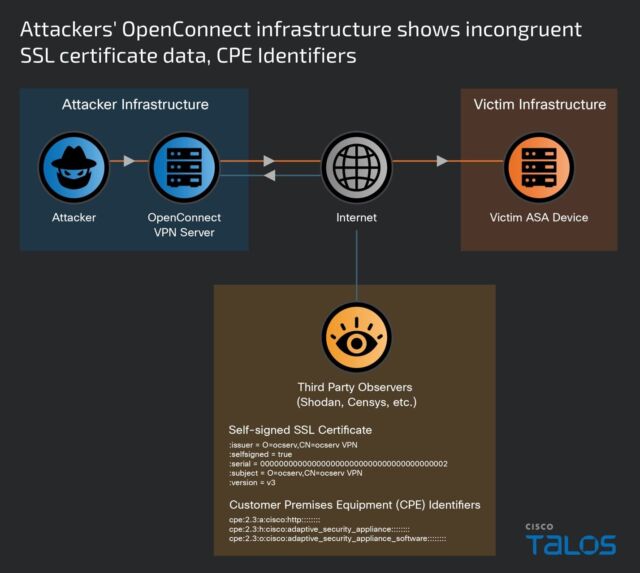

UAT4356 不晚于去年 7 月开始开发和测试漏洞利用活动。 到 11 月,该威胁组织首次为攻击建立了专用服务器基础设施,该攻击于 1 月正式开始。 下图详细说明了时间线:

思科

其中一个漏洞,被追踪为 CVE-2024-20359,驻留在现已停用的功能中,允许在 ASA 中预加载 VPN 客户端和插件。 它源于从易受攻击设备的闪存读取文件时对文件的验证不当,并允许在被利用时以根系统权限远程执行代码。 UAT4356 正在利用它以 Line Dancer 和 Line Runner 的名义对 Cisco 轨道进行后门处理。 至少在一种情况下,威胁行为者通过利用以下方式安装后门: CVE-2024-20353,一个单独的 ASA 漏洞,严重程度为 8.6(满分 10)。

2024-04-24 20:55:20

1714051902